Oprogramowanie

Stan SD-Wan, Sase i Zero Trust Security Architecture

Celem tych badań jest poznanie ważnych informacji na temat korzystania z sieci zdefiniowanej przez...

Konsoliduj celowo z Fortinet Fortixdr

Dzisiejsze sieci są pełne różnych produktów Cyber Bezpieczeństwo, które zostały wdrożone...

Cyberprzestępność i wydajność użytkownika końcowego

Odporność cybernetyczna jest niezbędnym wymogiem dla każdej firmy. Biorąc pod uwagę, że organizacje...

2022 State of Customer Experience Technology

Liderzy biznesu i technologii w firmach dużych i małych, w wielu branżach, zidentyfikowali satysfakcję...

Najlepsze praktyki w zakresie zarządzania treścią Edycja IT

Sześć firm wymyśla swoją treść bez ponownego odkrywania koła. Jako profesjonalista IT jesteś...

Budowanie zwycięskiej strategii danych

Potencjał danych do zwiększenia wartości biznesowej i tworzenia możliwości jest dobrze rozpoznawany...

Nowa klasa zbieżnych platform punktowych dla lepszej rasy IT Secops

Dzisiaj CIO muszą zarządzać i zabezpieczać miliony dynamicznych, różnorodnych i globalnie rozłożonych...

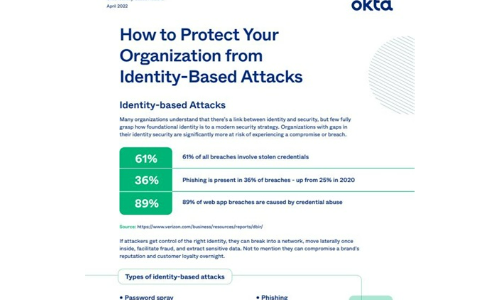

Jak chronić swoją organizację przed atakami opartymi na tożsamości

Wiele organizacji rozumie, że istnieje związek między tożsamością a bezpieczeństwem, ale niewielu...

Zarejestruj się w centrum publikacji IT Tech

Jako subskrybent będziesz otrzymywać powiadomienia i bezpłatny dostęp do naszej stale aktualizowanej biblioteki oficjalnych dokumentów, raportów analityków, studiów przypadku, seminariów internetowych i raportów dotyczących rozwiązań.